* KVM에 NSX를 확장시키지 않는 이유는 굳이 얻을 이득이 없기 때문.

pHardware > hypervisor > vHardware > vOS (특정 hardware를 전제로 coding이 되는데 가상화가 된다는 것은

다양한 OS를 실행 시킬 수 있고 Application이 OS에 의존적이기 때문이다.

LinuxContainer > Application이 동작하는데 필요한 최소의 OS code만 불러와서 실행. OS에 의존적이지 않음.

① KVM 초기 설정

LAN card * 4(3/4 diasble)

port1 : management

port2 : pod3-overlay-2

KVM login은 ubuntu 의 root login 허용을 하지 않음

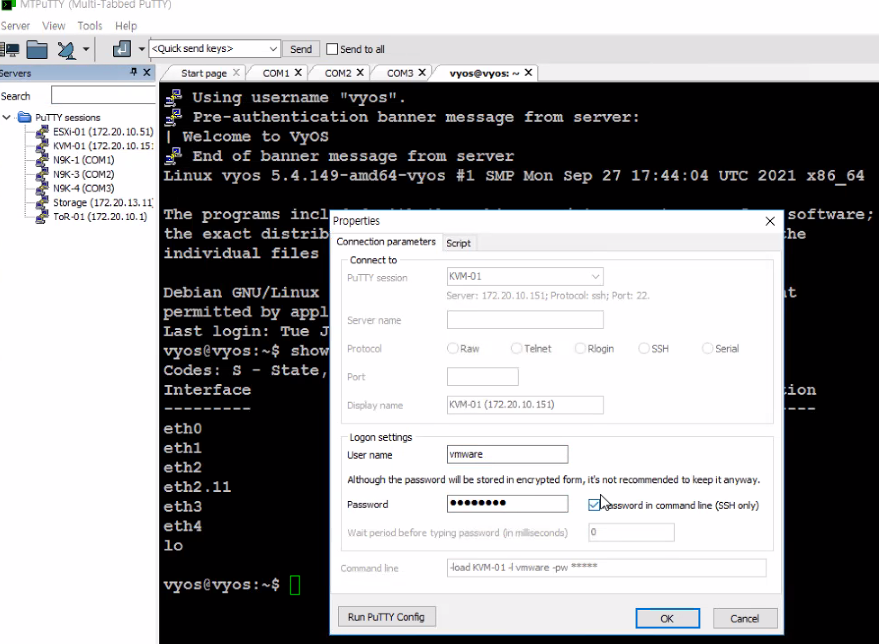

② putty로 ssh 접속

* login : vmware / pwd : VMware1!

③ vmware 계정의 root권한 접속

④ KVM netsetup

** 각 esxi host로 ping test

** 연결 vm 확인

⑤ KVM root login SSH Permit

** (NSX-T작업 중 Session종료 방지)

⑥ NSX-T에 KVM host 추가

⑦ KVM application start and ID check

⑧ Segment port ID

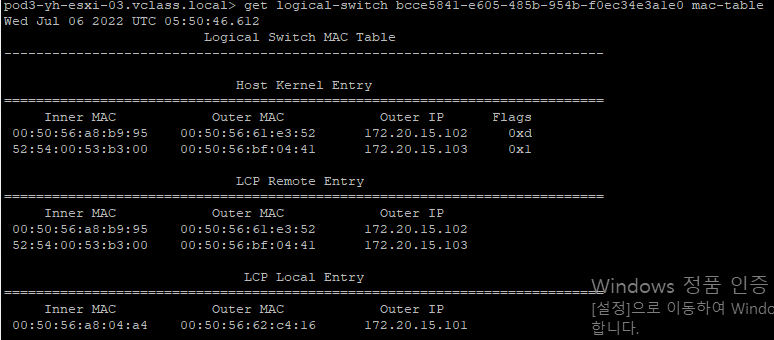

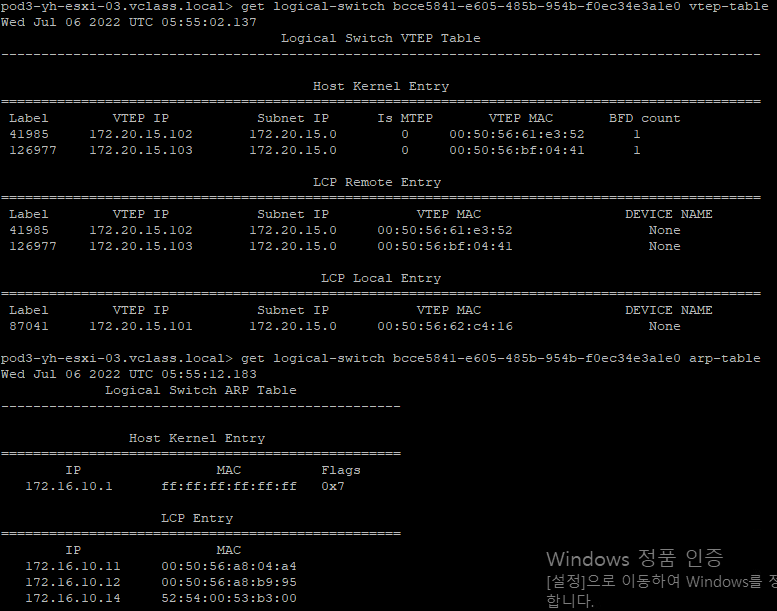

⑨ ESXi-03 > NSX CLi

>> Table은 remote정보로 받아 오는것

⑩ T1 GATEWAY , Segment and matching

NSX-T INTERFACE / CLI Intro

* User interface

사용자 interface를 정책이 아닌 관리자 모드로 사용하게 되면 interface가 더 다양하고 복잡해진다.(developer only)

interface를 정책 모드로 할 경우 좀더 직관적인 메뉴탭, 사용tool 이름으로 작업 할 수 있다.

* NSX Manager Transport node Topology

* vSPHERE 에서 NSX-T Datacenter 설치 * KVM 위에 NSX-T Datacenter 설치

* NSX CLI console

> **** CLI를 쓰는 이유는 GUI로 확인 할 수 없는 정보들이 몇 있기 때문

가상 IP를 설정해 NSX-T MANAGEMENT CLUSTER에 각 HOST를 연결

* KVM host 위에 NSX manager deploy CLI Code

*** Open vSWITCH

Linux componant를 설치해 NSX-T에 설치 해 NVDS 역할을 하게끔 한다.

L2/L3/L4(firewall) function

** 분산 가상 switch 안에 N-VDS를 중첩 설정 할 수 있음

ESXi 환경에서만 가능

*** KVM vTEP port를 overlay network NVDS 역할로 setup

'가상화(VMware)' 카테고리의 다른 글

| NSX-T Edge cluster / T0 / T1 Gateway (1) | 2022.07.08 |

|---|---|

| VxLAN / Tier Gateway (0) | 2022.07.07 |

| NSX-T 구성 (0) | 2022.07.06 |

| NSX-T (0) | 2022.07.04 |

| NX-OS consoled on WIN10 (0) | 2022.07.04 |