*VPN 실습을 위해 사용중인 vCENTER에 VM을 올린다.

default 계정으로 로그인 후 초기 setup이 필요한데, 외부 연결을 위해 VMnetwork 연결 후

IP : 192.168.18.209 GW : 192.168.18.1 DNS 8.8.8.8 로 SETUP 후

Webpage에서 192.168.18.209 접속 하면 webpage에서 사용 가능해짐.

VPN중 전용선을 대체하는 VPN을 만드는 PROTOCOL에는 무엇이 있습니까?

GRE / IPSec / SSL

1. GRE (Generic Routing Encapsulation)

- GRE는 Tunnel을 통해 Multiprotocol(Multicast)이 지원되는 것이 가장 큰 장점.(OSPF,EIGRP가 지원됨)

- 일반적으로는 Tunnel을 통해 Routing을 해야 되느 환경에서 사용됨.

- 보안적 부분이 취약한것이 단점이나, 약한 수준의 인증은 가능하다.

- DATA의 형태는 L2, L3(New IP공인) GRE L3 L4 AH DATA의 형태.

- (Tunnel mode만 사용가능 > * 공인IP가 1개 무조건 사용됨)

IPSec 을 위해 사용되는 Protocol

GRE Tunnel을 위해 사용되는 Protocol >> GRE

IPSec Tunnel을 위해 사용되는 Protocol >> ESP, AH (IKE, UDP Port:500)

>> ESP Encapsulation Security Payload (Protocol Numbet 50)

* Data를 암호화 인증 무결성 제공하며, IPSec Data를 만듬

>> AH Authentication Header (Protocol Number 51)

* Data를 인증 무결성을 제공하여, IPSec Data를 만듬

* 암호화 > ESP , 인증 > AH

192.168.111.10 192.168.111.20 DATA >> 사설 IP이기 떄문에, 인터넷을 통해 통신연결

211.239.123.1 61.250.123.2 GRE 192.168.111.10 192.168.111.20 DATA

>> 211.239.123.1은 서울지사 Router의 G2의 공인 IP

>> 61.250.123.3은 부산지사 Router의 G2의 공인IP

** GRE Configuration

R1

interface tunnel X (ex. int tunnel 12)

ip add 10.1.12.1 255.255.255.0 (static으로 들어가야 하기때문에 tunnel에 임의의 IP를 할당)

tunnel source 211.239.123.1

tunnel destination 61.260.123.2

tunnel mode gre

ip route 192.168.2.0 255.255.255.0 tunnel 1

R1

conf)int e0/0

conf-if)ip nat inside >> 사설대역

conf)int e0/2

conf-if)ip nat outside >> 공인대역

access-list 1 permit 192.168.1.0 0.0.0.255

ip nat inside source list 1 interface e0/2 overload

"overload" >> PAT

R1

router ospf 1

network 192.168.1.0 0.0.0.255 area 0

default-information originate always

interface tunnel 1

ip add 10.1.12.1 255.255.255.0

tunnel source 211.239.123.1

tunnel destination 61.250.123.2

ip route 192.168.2.0 255.255.255.0 tunnel 1

#sh ip nat translation

#debug ip nat

#clear ip nat translation *

* 1:1 NAT를 사용해야 하는 경우는 어떤 경우인가?

사설 IP하나에 공인 IP로 Translation되는 기능.(고정시킴)

(IP를 절약할 수 있는 기능은 제공되지 않으며, 대신 외부에서 내부로도 접근이 가능하게 됩니다.)

>> 주로 외부에서 내부로 접속이 되야 하는 경우에 사용됨.

(우리 회사 homepage, 내부 email-server, etc...)

ex) R3(INTERNET)에서 R4의 e0/0 192.168.1.4 로 통신이 되도록 하려면,

R1

conf)#ip nat inside source 192.168.1.4 211.239.123.4

Q3) PAT(port address translation)의 동작 원리는 무엇인가?

>> 많은 내부 사설IP가 외부로 나가는 경우, 동일한 IP한개로 변환되기 때문에 공인 IP를 절약할 수 있다.

Source port를 기옥 또는 변경하기 때문에, 돌아오는 Traffic을 다시 변환 하는데 문제가 없다.

IP한개에, 65535개의 Translation이 적용됨.

ip nat pool MYPOOL 211.239.123.1 211.239.123.2

ip nat inside source list 1 pool MYPOOL overload

Q4) VPN이란 무엇인가? VPN의 동작방식, VPN의 사용목적

>> 사설 IP와 공인 IP

>> 전용선, 인터넷

VPN >> 전용선 대체 (GRE, IPSEC, SSL)

* Virtual private network >> 전용선을 대체하는 기술

* 전용선 대체 / 비용절감 / 다양한 topology구성 , logical topology 구성 (Network virtualization)

* VPN이란 가상으로 Underlay(인터넷 망: BGP등을 Physical router에 routing하는것)을 이용해, Overlay(사설 Network)을

만들어 주는 tunneling기능.

"Overlay" >> GRE Tunnel을 이용해, 192.168.1.0/24 ------> 192.168.2.0/24 >> Static

"Underlay" >> 인터넷 환경 (R1,R2,R3) >> BGP

R4

conf)int e0/0

conf-if)ip add 192.168.1.4 255.255.255.0

conf-if)no shut

conf)

확인1. R1#show ip bgp summary

확인2. R1#show ip bgp

확인3. R1#show ip route bgp

확인4. R1#ping 61.250.123.2

EX)

R5

interface loopback 0

ip add 172.16.1.1 255.255.255.0

interface loopback 1

ip add 172.16.2.1 255.255.255.0

router ospf 1

network 172.16.1.0 0.0.0.255 area 0

network 172.16.2.0 0.0.0.255 area 0

R1

ip route 172.16.1.0 255.255.255.0 tunnel 1

ip route 172.16.2.0 255.255.255.0 tunnel 1

R1#show ip route

S 172.16.1.0/24 Tunnel 1

router ospf 1

network 10.1.12.0 0.0.0.255 area 0

R1#show ip route

O 172.16.1.0/24 Tunnel 1

R7

int lo 0

ip add 172.16.3.7 255.255.255.0

R4-> R5(lo 0)으로 ICMP를 보낼 경우 전송이 되지 않는데, GRE + Static routing 으로 하나의 network만

사용해 통신하기 때문에, GRE + Dynamic routing으로 여러 network가 통신이 가능해짐.

R1

int tunnel 12

ip add 10.1.12.1 255.255.255.0

ip ospf 1 area 1

R2

int tunnel 12

ip add 10.1.12.2 255.255.255.0

ip ospf 1 area 1

2. GRE VPN

Multiprotocol이 지원

Routing이 지원 (Tunnel을 통해서, OSPF Neighbor가 성립됨)

기존 DATA : L2 | 192.168.1.1 192.168.2.1 | ICMP DATA

L2 211.239.123.1 61.250.123.2 | GRE | 192.178.1.1 192.168.2.1 | ICMP DATA

L2

3. IPSec VPN

L2 | 211.239.123.1 61.250.123.2 | ESP | 192.168.1.1 192.168.2.1 | ICMP DATA

L2 | 211.239.123.1 61.250.123.2 | ESP | 10.1.12.1 244.0.0.5 | OSPF | OSPF Hello

*보안상 우수 (암호화, 무결점, 인증)

*Routing이 제공안됨 (Multicat가 지원되지 않음) >> STATIC으로 모두 처리.

IPSec는 DATA암호화를 위해 대칭KEY 암호화 방식을 사용한다.

> DES , 3DES, AES Algorithm 사용

① 암호화(Encrytption)

KEY 값 : 123 > 345 +2 >> KEY 값(암호화에 사용되는 값)

123이라는 DATA를 345로 변경해서 보내는 방식을 암호화라고 한다.

+2로 변경하며 +2를 암호화의 KEY값이라 한다.

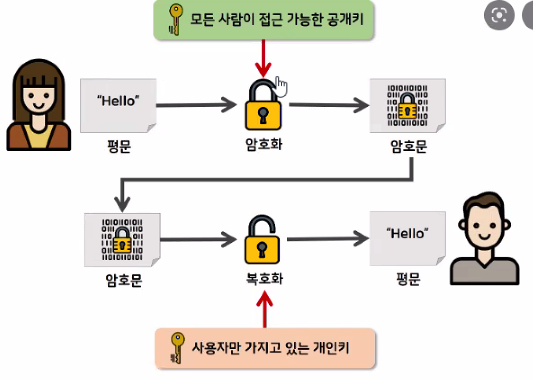

①-1. 대칭KEY 암호화 방식

동일한 KEY값으로 암호화, 복호화 함 >> Symmetric Algorithm

①-2. 비대칭KEY 암호화 방식

공개KEY(띠), 비공개KEY(막대)를 사용

띠를 막대에 둘러보지 않으면 암호를 알 수 없듯 이러한 방식을 비대칭KEY암호화 방식이라 한다.

①-3. 블럭암호화

DATA를 잘라서 블록별로 암호화 하는 방식(잘린 DATA를 해독 후 다시 조합해 해독)

** Hacking이 어렵다는 장점이 있다.

② 무결성 (Intergrity)

DATA의 변조 유무를 판단함.

IPSec은 받은 data의 변조 유무를 반드시 확인한다.

믹서기를 Hash함수라고 한다.

Hash의 종류에는 DM5, SHAx

Hash의 산출물

③ 인증

MD5, SHA

4. IPSec의 동작방식

IPSec VPN에서 DATA를 암호화, 인증, 무결성을 제공해야 하기 때문에, GRE와 다르게 반드시 Peer와 상의해야 한다.

OSPF와 비슷하게, 서로의 관계를 성립해야 한다.

SA가 성립되어야 IPSec VPN이 연동됨.

SA는 2번 이루어짐

PHASE 1 >> 사전협상 (PHASE2를 전하게 협상하기 위해 사용)

PHASE 2 >> IPSec협상 (IPSec를 어떻게 만들지 협상하기 위해 사용)

IPSec으로 만들어야 하는 DATA를 지정

> GRE의 경우, GRE Tunnel을 통과하는 Traffic이 GRE Packet으로 생성되지만,

STEP1. IPSec Tunnel을 연결할 대상을 지정

crypto isakmp key cisco address 61.250.123.2

>> 61.250.123.2와 IPSec협상을 시작하세요(단, pw : cisco를 확인)

>> peer 인증

STEP2. Phase1 협상

>> IPSec협상(Phase2)을 해야하는데, 안전하게 하기 위해 미리 협상을 한다.

>> isakmp (IKE)

conf)#crypto isakmp policy 10

conf)#encryption ? (des)

conf)#authentication ? (pre-share)

conf)#hash ? (md5)

STEP3. Phase2 협상

>> 실제 IPSec를 어떻게 만들지 결정하는 협상(SA)

>> Phase1을 바탕으로 안전하게 진행됨

conf)#crypto ipsec transform-set MYSET esp-3des esp-sha-hmac

STEP4. IPSec로 만들 DATA의 정의 >> interesting Packet

access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

STEP5. 설정한 IPSec를 MAP으로 통합

>> GRE는 Tunnel interface를 만들지만, IPSec는 MAP을 만들어 물리적 interface에 적용한다.

conf) crypto map MYMAP 10 ipsec-isakmp

set peer 61.250.123.2

set transform-set MYSET

match address 100

STEP6. 설정한 MAC는 interface에 적용

conf)interface e0/2 (인터넷)

conf-if)crypto map MYMAP

적용 시 R1,R2 STATIC NAT는 해제 한다.

'가상화(VMware)' 카테고리의 다른 글

| 서버가상화 (0) | 2022.06.13 |

|---|---|

| 서버가상화 (0) | 2022.06.13 |

| ACTIVE-DIRECTORY - GPO (0) | 2022.05.18 |

| ACTIVE DIRECTORY - OU & USER Setting (0) | 2022.05.13 |

| ACTIVE DIRECTORY (0) | 2022.05.12 |