Firewall-ACL

방화벽은 외부로부터의 공격이나 service를 보내는 서버에게 과다한 packet을 전송함으로써 과부하, network 과부하 현상을 발생시키는 문제를 해결해 줄 수 있는 장치.

방화벽 솔루션에는 Traffic filtering 과 방화벽 구축의 Solution이 있다.

방화벽은 누가 나갔는지 누가 들어왔는지 session으로 기록해 두는데, session table을 삭제하면, 출입이 불가해진다.

FTP(NGFW) > L3,L4,L7제어 : application을 조정 하거나, 제어하는 용도로 사용

L2 장비 - Catalyst (IOS) , Nexus (NX-OS)

L3 장비 - IOS > IOS XE, IOS-XR

FW 장비 - ASA, FTD

ASA (Firewall)

PRACTICE)

R1) E0/0-----10.1.22.0/24-----Gi0/0 ASA Gi0/1-----211.239.123.0/24-----E0/0 (R2

** ASA에서의 기본 set up

asa>enable

asa#config termial

asa(conf)int g0/0

asa(conf-if)#ip add 10.1.22.254 255.255.255.0

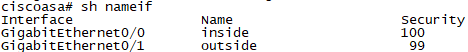

asa(conf-if)#nameif inside >> 아무 의미없는 필수커맨드(inside/outside를 설정 해주어야함)

asa(conf-if)#security-level 100

asa(conf-if)#no shut

asa(conf)int g0/1

asa(conf-if)#ip add 211.239.123.254 255.255.255.0

asa(conf-if)#nameif outside >> 아무 의미없는 필수커맨드(inside/outside를 설정 해주어야함)

asa(conf-if)#security-level 99

asa(conf-if)#no shut

방화벽의 높이 inside > outside sec-lv이 높은곳에서 낮은곳으로만 가능(물 흐르듯!)

>> L1, L2, L3 구성이 되고 Routing table이 만들어 져야 가능함

inside라는 키워드를 주면 security lv의 default 값은 0이 된다!!

security lv값을 주어야 설정 가능함

R1 - ASA - R2 간 OSPF 설정

ASA Check-list

ASA#sh int ip brief

ASA#sh nameif

ASA#sh ospf neighbor

Routing Table

ASA#sh route

Session/Connection Table

ASA#show conn / #show conn long / #show conn | in 1.1

** ICMP의 경우는 Connection-Table을 확인하기 어렵고, 이미 생성 되었다면 ACL해도 통신을 차단 할 수 없다.

CF) ** Firewall은 Network 관점에서 L2장비인가 L3장비인가?

방화벽에서 사용되는 inspect와 security level의 동작 방식은 무엇인가?

Inspect는 packet에 대한 정보를 기록하는 기능 -> session table(#show conn)

TCP -> SRC/DST IP , SRC/DST Port , TCP Flag (SYN,ACK,FIN,RST)

'NETWORKING' 카테고리의 다른 글

| STP - Priority 조정 (0) | 2022.05.06 |

|---|---|

| VTP ETHERCHANNEL (0) | 2022.05.04 |

| BGP-ACL (0) | 2022.04.14 |

| BGP - 경로선택(Attributes) (0) | 2022.04.14 |

| BGP - Characteristics (0) | 2022.04.12 |